nl.hideout-lastation.com

nl.hideout-lastation.com

10 meest destructieve computervirussen

Het krijgen van een computervirus is bij veel gebruikers op de een of andere manier gebeurd. Voor de meesten is het gewoon een klein ongemak, waarvoor een opschoning nodig is en vervolgens het installeren van dat antivirusprogramma dat je hebt willen installeren, maar waar je nooit aan toe bent gekomen. Maar in andere gevallen kan het een complete ramp zijn, waarbij uw computer verandert in een zeer dure steen die geen enkele hoeveelheid antivirus kan beschermen.

In deze lijst zullen we enkele van de ergste en beruchtste computervirussen belichten die in het echte leven veel schade hebben aangericht . En aangezien mensen algemene malware zoals wormen en Trojaanse paarden gewoonlijk gelijkstellen aan virussen, nemen we ze ook op. Deze malware heeft enorme schade aangericht, tot miljarden dollars en de kritieke infrastructuur in het echte leven onderbroken. Dit zijn de 10 meest bekende en kwaadaardige computervirussen .

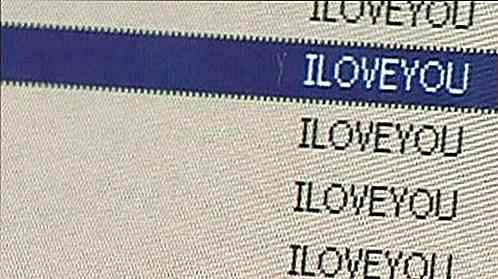

1. ILOVEYOU

Het ILOVEYOU-virus wordt beschouwd als een van de meest virulente computervirussen ooit gemaakt en het is niet moeilijk te begrijpen waarom. Het virus slaagde erin grote schade toe te brengen aan computersystemen over de hele wereld, waardoor een schadevergoeding van in totaal $ 10 miljard ontstond. Van 10% van de computers met een internetverbinding op het internet werd verondersteld dat ze waren geïnfecteerd. Het was zo erg dat overheden en grote bedrijven hun postsysteem offline namen om infectie te voorkomen.

Het virus is gemaakt door twee Filippijnse programmeurs, Reonel Ramones en Onel de Guzman. Wat het deed, was social engineering gebruiken om mensen op de bijlage te laten klikken ; in dit geval een liefdesbelijdenis . De bijlage was eigenlijk een script dat zich voordeed als een TXT-bestand, omdat Windows op dat moment de daadwerkelijke extensie van het bestand verborgen hield. Eenmaal geklikt, stuurt deze zichzelf naar iedereen in de mailinglijst van de gebruiker en gaat verder met het overschrijven van bestanden met zichzelf, waardoor de computer niet meer kan worden opgestart. De twee werden nooit in rekening gebracht, omdat er geen wetten waren over malware. Dit leidde tot de invoering van de E-Commerce Law om het probleem aan te pakken.

2. Codeer rood

Code Red verscheen voor het eerst in 2001 en werd ontdekt door twee medewerkers van eEye Digital Security. Het kreeg de naam Code Red omdat het paar Code Red Mountain Dew dronk op het moment van ontdekking. De worm was gericht op computers met een Microsoft IIS-webserver die was geïnstalleerd en maakte gebruik van een bufferoverloopprobleem in het systeem. Het laat heel weinig sporen na op de harde schijf omdat het volledig op het geheugen kan werken, met een grootte van 3.569 bytes. Als het eenmaal is geïnfecteerd, gaat het over naar honderd exemplaren van zichzelf, maar door een fout in de programmering zal het nog meer dupliceren en uiteindelijk veel van de systeembronnen opeten.

Vervolgens zal het een denial-of-service-aanval lanceren op verschillende IP-adressen, waaronder de website van het Witte Huis. Het biedt ook toegang via de achterdeur tot de server, zodat externe toegang tot de machine mogelijk is. Het meest gedenkwaardige symptoom is het bericht dat het achterlaat op de getroffen webpagina's, "Hacked By Chinese!", dat zelf een meme is geworden. Later is er een patch uitgebracht en deze schatte dat deze $ 2 miljard aan verloren productiviteit heeft veroorzaakt. In totaal werden 1 tot 2 miljoen servers getroffen, wat verbazingwekkend is als je bedenkt dat er op dat moment 6 miljoen IIS-servers waren.

3. Melissa

Het is genoemd naar een exotische danser uit Florida en werd in 1999 gemaakt door David L. Smith. Het begon als een geïnfecteerd Word-document dat werd gepost op de us.enen-groep alt.sex en beweerde een lijst met wachtwoorden voor pornosites te zijn. Dit zorgde ervoor dat mensen nieuwsgierig werden en wanneer het werd gedownload en geopend, zou het de macro naar binnen halen en zijn nuttige lading ontketenen. Het virus mailt zichzelf naar de 50 beste mensen in het e-mailadresboek van de gebruiker en dit veroorzaakte een toename van e-mailverkeer, waardoor de e-maildiensten van overheden en bedrijven werden verstoord. Het corrumpeerde ook soms documenten door er een Simpsons-verwijzing in te plaatsen.

Smith werd uiteindelijk betrapt toen ze het Word-document naar hem naspeurden. Het bestand werd geüpload met behulp van een gestolen AOL-account en met hun hulp kon de politie hem minder dan een week nadat de uitbraak begon, arresteren. Hij werkte samen met de FBI om andere virussen te vangen, beroemd onder hen de maker van het Anna Kournikova-virus. Voor zijn medewerking diende hij slechts 20 maanden en betaalde hij een boete van $ 5000 van zijn straf van tien jaar. Het virus veroorzaakte naar verluidt $ 80 miljoen aan schade.

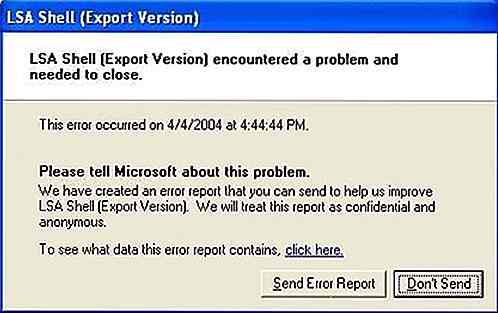

4. Sasser

Een Windows-worm die voor het eerst werd ontdekt in 2004, werd gemaakt door student informatica Sven Jaschan, die ook de Netsky-worm heeft gemaakt. Hoewel de payload zelf als gewoon irritant kan worden beschouwd (het vertraagt en crasht de computer, terwijl het moeilijk wordt om te resetten zonder de stroom te onderbreken ), waren de effecten ongelooflijk storend, met miljoenen computers die geïnfecteerd waren en belangrijke, kritieke infrastructuur. getroffen . De worm maakte gebruik van een bufferoverloopkwetsbaarheid in LSASS (Local Security Authority Subsystem Service), die het beveiligingsbeleid van lokale accounts bestuurt en crashes van de computer veroorzaakt. Het zal ook de systeembronnen gebruiken om zichzelf via het internet naar andere machines te verspreiden en anderen automatisch te infecteren.

De gevolgen van het virus waren wijdverbreid, terwijl de exploit al was gepatcht, maar veel computers niet zijn bijgewerkt. Dit leidde tot meer dan een miljoen infecties, waarbij kritieke infrastructuren werden uitgeschakeld, zoals luchtvaartmaatschappijen, nieuwsagentschappen, openbaar vervoer, ziekenhuizen, openbaar vervoer, enz. Al met al schatte men dat de schade $ 18 miljard zou hebben gekost. Jaschen werd berecht als minderjarige en kreeg een voorwaardelijke gevangenisstraf van 21 maanden.

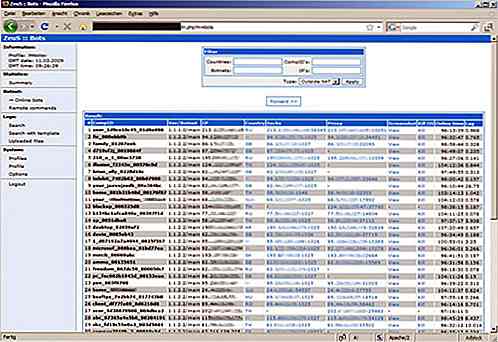

5. Zeus

Zeus is een Trojaans paard dat is gemaakt om Windows-computers te infecteren, zodat het verschillende criminele taken kan uitvoeren. De meest voorkomende taken zijn meestal man-in-the-browser keylogging en form grabbing . De meerderheid van de computers is geïnfecteerd door drive-by downloads of phishing-scams. Voor het eerst geïdentificeerd in 2009, slaagde het erin duizenden FTP-accounts en computers van grote multinationale ondernemingen en banken zoals Amazon, Oracle, Bank of America, Cisco, enzovoort in gevaar te brengen. Controllers van het Zeus-botnet gebruikten het om de inloggegevens van een sociaal netwerk te stelen, e-mail en bankrekeningen.

Alleen al in de Verenigde Staten werden naar schatting meer dan 1 miljoen computers geïnfecteerd, met 25% in de VS. De hele operatie was geavanceerd, waarbij mensen uit de hele wereld betrokken waren om geld te mollen om geld naar de kopstukken in Oost-Europa te smokkelen en over te zetten. Ongeveer $ 70 miljoen werden gestolen en in bezit van de ring. 100 mensen werden gearresteerd in verband met de operatie. Eind 2010 kondigde de maker van Zeus zijn pensionering aan, maar veel experts denken dat dit onwaar is.

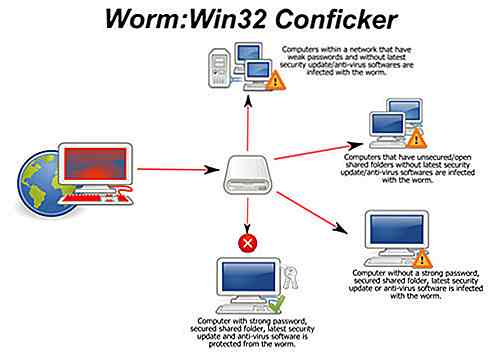

6. Conficker

Ook bekend als Downup of Downadup is Conficker een worm van onbekend auteurschap voor Windows dat voor het eerst verscheen in 2008. De naam komt van het Engelse woord configure en een Duits pejoratief. Het infecteert computers met gebreken in het besturingssysteem om een botnet te maken. De malware kon meer dan 9 miljoen computers over de hele wereld infecteren, wat gevolgen heeft voor overheden, bedrijven en particulieren. Het was een van de grootste bekende worminfecties die ooit aan de oppervlakte kwam en veroorzaakte een geschatte schade van $ 9 miljard.

De worm werkt door gebruik te maken van een kwetsbaarheid van de netwerkdienst die aanwezig was en die niet werd gepatcht in Windows. Eenmaal geïnfecteerd, zal de worm vervolgens het accountvergrendelingsbeleid opnieuw instellen, toegang tot Windows-updates en antivirussites blokkeren, bepaalde services uitschakelen en gebruikersaccounts blokkeren. Vervolgens gaat het door met het installeren van software die de computer verandert in een botnet-slaaf en scareware om geld van de gebruiker te verwijderen. Microsoft zorgde later voor een oplossing en een patch met veel antivirus-leveranciers die updates aan hun definities verschaften.

7. Stuxnet

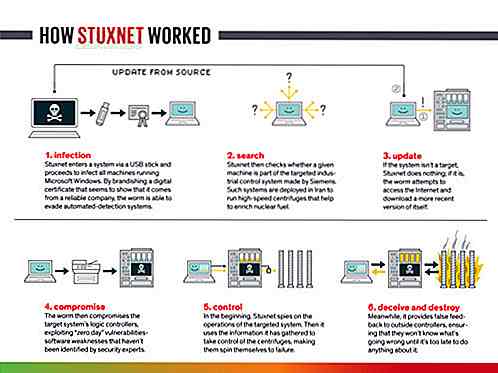

De veronderstelling dat Stuxnet, samen met de Amerikaanse regering, gecreëerd is door de Israëlische Defensie, is een voorbeeld van een virus dat is gemaakt met het doel cyberwarfare, omdat het bedoeld was om de nucleaire inspanningen van de Iraniërs te verstoren. Naar schatting is Stuxnet erin geslaagd om een vijfde van de nucleaire centrifuges van Iran te gronde te richten en dat bijna 60% van de infecties zich in Iran concentreerde.

De computerworm is ontworpen om industriële Programmable Logic Controllers (PLC) aan te vallen, die processen in machines automatiseren . Het richtte zich specifiek op die van Siemens en werd verspreid via geïnfecteerde USB-drives. Als de geïnfecteerde computer geen Siemens-software bevatte, zou deze sluimerend liggen en anderen op een beperkte manier infecteren om zichzelf niet weg te geven. Als de software daar is, zal het vervolgens de snelheid van de machine veranderen, waardoor het uit elkaar scheurt. Uiteindelijk heeft Siemens een manier gevonden om de malware uit hun software te verwijderen.

8. Mydoom

Mydoom, die in 2004 opduikelde, was een worm voor Windows die sinds ILOVEYOU een van de snelst groeiende e-mailwormen is geworden. De auteur is onbekend en er wordt aangenomen dat de maker is betaald om deze te maken omdat deze het tekstbericht bevat: "andy; Ik doe gewoon mijn werk, niets persoonlijks, sorry, ". Het werd genoemd door McAfee-medewerker Craig Schmugar, een van de mensen die het oorspronkelijk had ontdekt. 'mydom' was een regel tekst in de programmacode (mijn domein) en het gevoel dat dit groot zou worden, voegde er 'doom' aan toe.

De worm verspreidt zichzelf door te verschijnen als een e-mailtransmissiefout en bevat een bijlage van zichzelf . Als het eenmaal is uitgevoerd, verzendt het zichzelf naar e-mailadressen die zich in het adresboek van een gebruiker bevinden en zichzelf naar de map van een P2P-programma kopiëren om zichzelf door dat netwerk te verspreiden. De payload zelf is tweeledig: eerst wordt een achterdeur geopend om externe toegang mogelijk te maken en ten tweede lanceert het een denial of service-aanval op de controversiële SCO Group. Er werd aangenomen dat de worm is gemaakt om SCO te verstoren als gevolg van conflicten over eigendom van sommige Linux-code. Het veroorzaakte een schatting van $ 38, 5 miljard aan schade en de worm is nog steeds actief in een of andere vorm van vandaag.

9. CryptoLocker

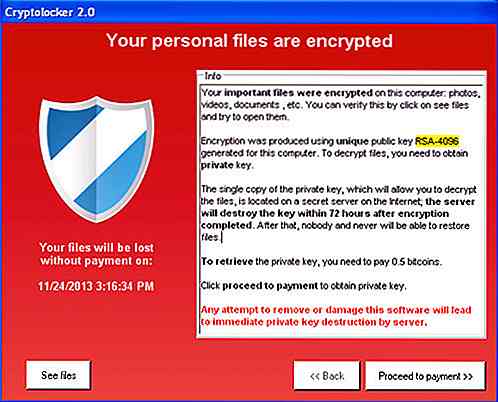

CryptoLocker is een vorm van Trojan horse ransomware gericht op computers met Windows. Het gebruikt verschillende methoden om zichzelf te verspreiden, zoals e-mail, en zodra een computer is geïnfecteerd, zal het doorgaan met het versleutelen van bepaalde bestanden op de harde schijf en elke gekoppelde opslag die ermee is verbonden met RSA-cryptografie met openbare sleutels. Hoewel het eenvoudig genoeg is om de malware van de computer te verwijderen, blijven de bestanden gecodeerd. De enige manier om de bestanden te ontgrendelen is door een losgeld te betalen tegen een deadline . Als de deadline niet wordt gehaald, neemt het losgeld aanzienlijk toe of worden de decoderingssleutels verwijderd. Het losgeld bedraagt gewoonlijk $ 400 aan prepaid contant geld of bitcoin.

De losgeldoperatie werd uiteindelijk stopgezet toen wetshandhavingsinstanties en beveiligingsbedrijven erin slaagden de controle over een deel van de botnetoperator CryptoLocker en Zeus over te nemen . Evgeniy Bogachev, de leider van de ring, werd gefactureerd en de coderingssleutels werden vrijgegeven aan de getroffen computers. Uit gegevens die zijn verzameld tijdens de overval wordt het aantal infecties geschat op 500.000, waarbij het aantal mensen dat het losgeld betaalde 1, 3% bedroeg, wat neerkomt op $ 3 miljoen.

10. Flashback

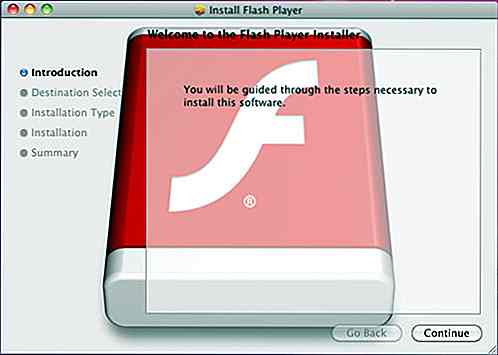

Hoewel dit niet zo schadelijk is als de rest van de malware op deze lijst, is dit een van de weinige Mac-malware die bekendheid verwierf omdat het aantoonde dat Macs niet immuun zijn. Het Trojaanse paard werd voor het eerst ontdekt in 2011 door antivirusbedrijf Intego als een nep-Flash-installatie. In de nieuwere incarnatie moet een gebruiker gewoon Java hebben ingeschakeld (waarschijnlijk de meerderheid van ons). Het propageert zichzelf door gecompromitteerde websites te gebruiken die JavaScript-code bevatten die de payload zal downloaden. Eenmaal geïnstalleerd, wordt de Mac onderdeel van een botnet van andere geïnfecteerde Macs.

Het goede nieuws is dat als het is geïnfecteerd, het eenvoudigweg wordt gelokaliseerd in de account van die specifieke gebruiker . Het slechte nieuws is dat er meer dan 600.000 Macs zijn geïnfecteerd, waaronder 274 Macs in het Cupertino-gebied, het hoofdkwartier van Apple. Oracle publiceerde een oplossing voor de exploit waarbij Apple een update uitbrengt om Flashback van de Mac van mensen te verwijderen. Het is nog steeds in het wild, met een schatting van 22.000 Macs die nog steeds zijn geïnfecteerd vanaf 2014.

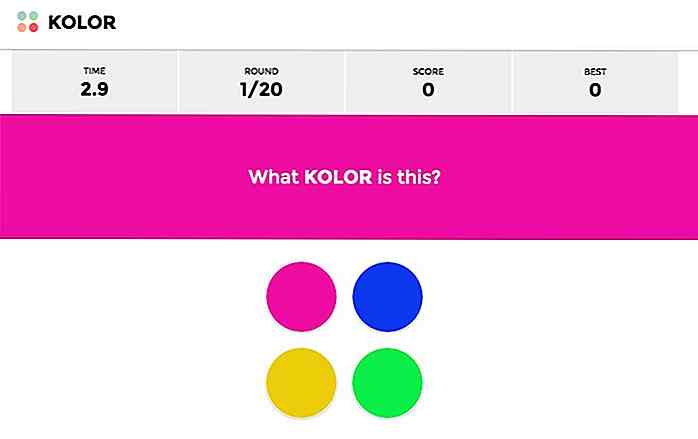

15 leuke spellen voor de verveelde designer

Vind je het moeilijk om een excuus te vinden om een pauze te nemen in je ontwerptaken? Dan zijn deze duivels verslavende ontwerpgames voor jou. Elk is ideaal om tijdens je koffiepauze te spelen, hoe kort het ook is. En als iemand vraagt, kun je hem vertellen dat deze games je ontwerpinstinct helpen verbeteren en je vaardigheden aanscherpen . Ernsti

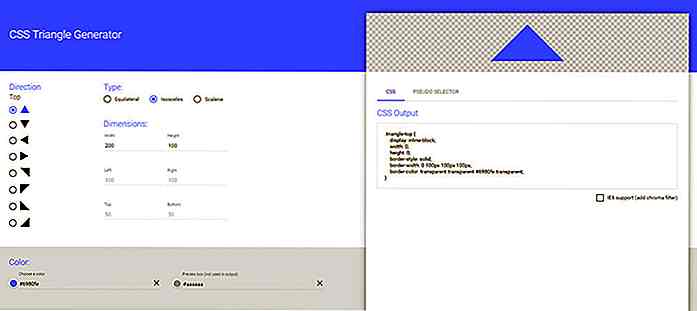

Maak Pure CSS-driehoeken met deze gratis web-app

Er is een grote druk om het web een meer CSS-vriendelijke plek te maken . Jarenlang waren afbeeldingen altijd de oplossing voor browserhacks, van het herhalen van achtergronden tot de techniek van schuifdeuren. Maar nu is het eenvoudiger dan ooit om patronen, pictogrammen en speciale effecten met CSS3 te maken